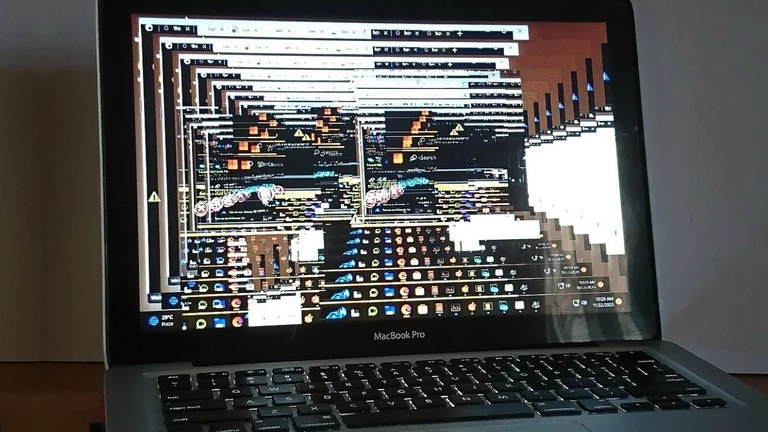

Hackeři napadnou počítač i bez viru skrze oficiální a licencované programy. Lze se jim bránit, ale není to 100%

I když je to téma trochu složitější, zejména firmy by ho neměly přehlížet, protože jim může hrozit nebezpečí, aniž by si ho všimli. Hacker totiž škodí na pozadí.

Kybernetická bezpečnost je dnes ohrožena doslova na každém rohu. Ano, někomu se všechny hrozby vyhýbají, což je nicméně dáno i tím, že zkrátka není pro hackery zajímavý. Redakce Mobify však upozorňuje, že mnozí z nich nenapadají oběti škodlivým softwarem, s nímž lze do jisté míry bojovat, ale že se raději zaměřují na krádež hesel a jiných údajů, což je podobně – a někdy ještě nebezpečnější.

Metoda LOTL má pro útočníka mnoho výhod

LOTL (Living Off the Land) je forma útoku, kdy hacker hledá zranitelné součásti nějakého systému, ať se jedná o krádež přihlašovacích údajů nebo legitimní programy. Jak vysvětluje Kaspersky, má pro něj metoda LOTL několik výhod:

- škodlivá aktivita se prolíná s každodenními síťovými a administrativními aktivitami oběti, často nějaké společnosti

- u nástrojů, které jsou již nainstalovány v počítačích, je méně pravděpodobné, že spustí ochranu koncových bodů (EPP)

- není třeba utrácet čas a prostředky na vývoj vlastních škodlivých nástrojů

- taková aktivita nevytváří zjevné indikátory ohrožení zabezpečení (IoC), což ztěžuje její trasování a porovnávání útoků napříč organizacemi

- mnoho společností neshromažďuje a neukládá dostatečně podrobně informace o monitorování sítě a každodenní síťové aktivitě, takže je nemožné sledovat vývoj útoku v reálném čase, natož historicky

Už to je problém, a ke všemu lze útoky LOTL provádět nezávisle na prostředí, tedy jak v cloudovém, místním nebo hybridním, tak v různých OS, tedy Windows, Linux, macOS atd., přičemž v každém prostředí mají útočníci k dispozici jiné nástroje a metody.

Jak útoky LOTL detekovat a zůstat v bezpečí

Běžný uživatel tomu nejspíše nebude úplně rozumět a je to tak vzkaz spíše pro správce firemních sítí, jimž vládní agentury USA, Velké Británie a Austrálie, radí:

- implementujte podrobné protokolování událostí, potažmo shromážděte protokoly v centralizovaném úložišti, které je jednorázové a zakazuje úpravy, čímž zabráníte útočníkům v odstranění nebo změně jednotlivých protokolů

- Identifikujte a zaznamenávejte typickou každodenní aktivitu síťových zařízení, serverů, aplikací, uživatelů a správců

- pomocí automatizovaných systémů můžete průběžně analyzovat protokoly, porovnávat je s typickou aktivitou a hlásit anomálie do InfoSec, a v ideálním případě implementujte také analýzu chování uživatelů a entit (UEBA), radí Kaspersky

- průběžně aktualizujte nastavení, abyste snížili aktivity na pozadí a minimalizovali škody, pakliže by k nějakým došlo

Zdroje

Autorský komentář Lukáše Altmana, Oficiální stránky Kaspersky